Um APT brasileiro conhecido como Prilex ressurgiu, após um hiato operacional de um ano, com um malware avançado e bastante complexo para roubar dinheiro por meio de transações fraudulentas em PDVs.

Segundo os pesquisadores da Kaspersky: “O grupo Prilex demonstrou um alto nível de conhecimento sobre transações com cartões de crédito e débito e como funciona o software usado para processamento de pagamentos. Isso permite que os invasores continuem atualizando suas ferramentas para encontrar uma maneira de contornar as políticas de autorização, permitindo que eles executem seus ataques”.

O grupo de crimes cibernéticos entrou em cena com ataques de malware focados em caixas eletrônicos no Brasil, fornecendo a capacidade de invadir caixas eletrônicos para realizar o jackpotting – um tipo de ataque que visa dispensar dinheiro de forma ilegítima – e clonar milhares de cartões de crédito para roubar fundos dos clientes do banco alvo.

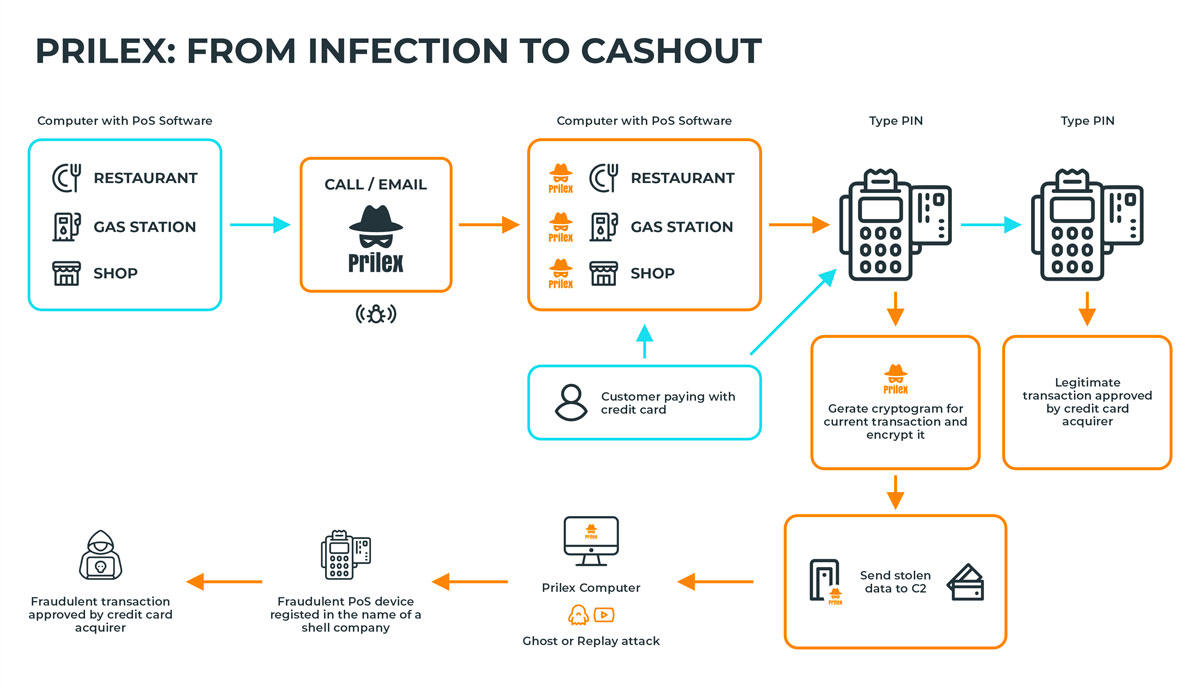

O modus operandi do Prilex, ao longo dos anos, evoluiu para se aproveitar dos processos relacionados ao software de pontos de venda (PDvs) interceptando e modificando a comunicação com dispositivos eletrônicos, como PIN pads, que são usados para facilitar pagamentos com cartões de débito ou crédito.

Conhecidos por estarem ativos desde 2014, o Prilex também é adepto do EMV Replay Attack, onde o tráfego de uma transação de cartão, com chip legítimo, baseada em EMV, é capturado e retransmitido para um processador de pagamento, como Mastercard, mas com os campos de transação modificados, para incluir dados de cartões roubados.

Infectar um computador com software de PDV instalado é um ataque altamente direcionado, que se vale de um elemento de engenharia social e permite que o agente da ameaça implante o malware.

“Uma empresa-alvo pode receber uma ligação de um ‘técnico’, que insiste que a empresa precisa atualizar seu software de PDV”, observaram os pesquisadores. “O falso técnico pode visitar o alvo pessoalmente ou solicitar que as vítimas instalem o AnyDesk e forneçam acesso remoto ao ‘técnico’ para instalar o malware.”

As últimas ocorrências identificadas em 2022, no entanto, mostram uma diferença crucial: os Replay Attacks foram substituídos por uma técnica alternativa para sacar fundos ilicitamente, usando criptogramas gerados pelo cartão da vítima durante o processo de pagamento na loja.

O método, chamado de GHOST Transaction , inclui um componente “ladrão”, que captura todas as comunicações entre o software PDV e o PIN pad, usado para ler o cartão durante a transação, com o objetivo de obter as informações do cartão.

Isso é posteriormente transmitido para um servidor de comando e controle (C2), permitindo que o agente da ameaça faça transações por meio de um dispositivo PDV fraudulento, registrado em nome de uma empresa falsa.

Vale ressaltar que os cartões com chip EMV usam o que é chamado de criptograma, para proteger os dados do titular do cartão toda vez que uma transação é feita. Isso é feito para validar a identidade do cartão e a aprovação do emissor do cartão, reduzindo assim o risco de transações falsificadas.

Enquanto as versões anteriores do Prilex contornavam essas medidas de segurança, monitorando a transação em andamento para obter o criptograma e realizar um ataque de repetição usando a “assinatura” coletada, o ataque GHOST solicita novos criptogramas EMV, que são usados para concluir as transações não autorizadas.

Também integrado ao malware, está um módulo de backdoor projetado para depurar o comportamento do software de PDV e fazer alterações em tempo real. Outros comandos do backdoor o autorizam a encerrar processos, iniciar e parar capturas de tela, baixar arquivos arbitrários do servidor C2 e executar comandos usando CMD.

O Prilex está “lidando diretamente com o protocolo de hardware do PIN pad em vez de usar APIs de alto nível, aplicando patches em tempo real no software, conectando bibliotecas do sistema operacional, mexendo com respostas, comunicações e portas e alternando de um ataque baseado em repetição para gerar criptogramas para suas transações GHOST, mesmo de cartões de crédito protegidos por chips e PINS”, disseram os pesquisadores.